工業控制系統信息安全的探討與實現

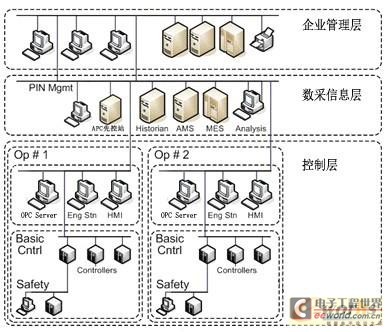

將企業系統結構劃分成不同的區域可以幫助企業有效地建立“縱深防御”策略,參照ANSI/ISA-99標準,同時結合工業系統的安全需要,可以將工業系統網絡劃分為下列不同的安全區域,如圖1所示:

·企業IT網絡區域

·過程信息/歷史數據區域

·管理/HMI區域

·DCS/PLC控制區域

·第三方控制系統區域,如安全儀表系統SIS

圖1-工業系統網絡安全區域的劃分

3.2 基于縱深防御策略的工業控制系統信息安全

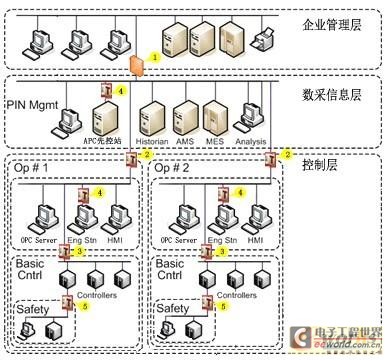

針對企業流程工業的特點,同時結合工業控制系統的網絡結構,基于縱深防御策略,創建“本質安全”的工業控制網絡需要以下五個層面的安全防護,如圖2所示:

圖2-工業控制系統信息安全的縱深防御

(1)企業管理層和數采監控層之間的安全防護

在企業管理層和數采監控層之間加入防火墻,一方面提升了網絡的區域劃分,另一方面更重要的是只允許兩個網絡之間合法的數據交換,阻擋企業管理層對數采監控層的未經授權的非法訪問,同時也防止管理層網絡的病毒感染擴散到數采網絡。

考慮到企業管理層一般采用通用以太網,要求較高的通訊速率和帶寬等因素,對此部位的安全防護建議使用常規的IT防火墻。

(2)數采監控層和控制層之間的安全防護

該部位通常使用OPC通訊協議,由于OPC通訊采用不固定的端口號,使用傳統的IT防火墻進行防護時,不得不開放大規模范圍內的端口號。在這種情況下,防火墻提供的安全保障被降至最低。

因此,在數采監控層和控制層之間應安裝專業的工業防火墻,解決OPC通訊采用動態端口帶來的安全防護瓶頸問題,阻止病毒和任何其它的非法訪問,這樣來自防護區域內的病毒感染就不會擴散到其他網絡,提升網絡區域劃分能力的同時從本質上保證了網絡通訊安全。

(3)保護關鍵控制器

考慮到和控制器之間的通訊一般都采用制造商專有工業通訊協議,或者其它工業通信標準如Modbus等。由于常規的IT防火墻和網閘等安全防護產品都不支持工業通訊協議,因此,對關鍵的控制器的保護應使用專業的工業防火墻。一方面對防火墻進行規則組態時只允許制造商專有協議通過,阻擋來自操作站的任何非法訪問;另一方面可以對網絡通訊流量進行管控,可以指定只有某個專有操作站才能訪問指定的控制器;第三方面也可以管控局部網絡的通訊速率,防止控制器遭受網絡風暴及其它攻擊的影響,從而避免控制器死機。

(4)隔離工程師站,保護APC先控站

對于網絡中存在的工程師站和APC先控站,考慮到工程師站和APC節點在項目實施階段通常需要接入第三方設備(U盤、筆記本電腦等),而且是在整個控制系統開車的情況下實施,受到病毒攻擊和入侵的概率很大,存在較高的安全隱患。

在工程師站和APC先控站前端增加工業防火墻,可以將工程師站和APC節點單獨隔離,防止病毒擴散,保證了網絡的通訊安全。

(5)和第三方控制系統之間的安全防護

使用工業防火墻將SIS安全儀表系統等第三方控制系統和網絡進行隔離后,主要是為了確保兩個區域之間數據交換的安全,管控通訊數據,保證只有合法可信的、經過授權的訪問和通訊才能通過網絡通信管道。同時也提升了網絡安全區域劃分能力,有效地阻止了病毒感染的擴散。

3.3 報警管理平臺

報警管理平臺的功能包括集成系統中所有的事件和報警信息,并對報警信息進行等級劃分。提供實時畫面顯示、歷史數據存儲、報警確認、報警細目查詢、歷史數據查詢等功能。報警管理平臺還負責捕獲現場所有安裝有工業防火墻的通訊信道中的攻擊,并詳細顯示攻擊來自哪里、使用何種通信協議、攻擊目標是誰,以總攬大局的方式為工廠網絡故障的及時排查、分析提供了可靠依據。

3.4 “測試”模式

系統工程師可以利用多芬諾工業防火墻提供的“測試”模式功能,在真正部署防火墻之前,在真實工廠操作環境中對防火墻規則進行測試。通過分析確認每一條報警信息,實現全面的控制功能,從而確保工控需求的完整性和可靠性。

四、總結

工業控制系統信息安全問題已迫在眉睫,本文針對企業流程工業的特點,同時結合工業控制系統網絡結構和安全需求以及多芬諾工業防火墻提供的“測試”模式功能,提出工業控制系統信息安全的縱深防御策略,即參照國際行業標準ANSI/ISA-99,將工業系統網絡劃分為不同的安全區域,在區域之間執行管道通信,從而通過管控區域間管道中的通信內容,實現保證工廠控制網絡安全穩定運行的三個目標:通訊可控、區域隔離和報警追蹤,進而全方位地保障工業控制系統信息安全。

評論