基于控制平面協議的IP核心網安全加固策略部署

1 引言

隨著網絡帶寬需求的迅速增長以及芯片等技術的發展,IP核心網轉發處理能力得到了極大的提升。作為網絡流量的承載節點,在互聯網公網地址空間的場景下,現網設備經常會收到大量上送至CPU的報文攻擊,若不加保護,往往可能由于大量非法報文的沖擊造成控制平面協議、業務中斷和CPU被掛死等問題。本文通過對某地市IDC SR至CR間控制平面協議的安全加固策略部署案例,給出城域網核心路由器上控制平面防攻擊策略加固的建議。

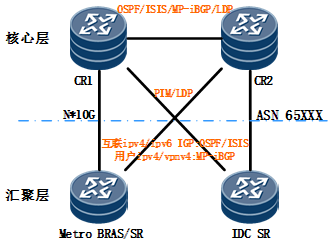

圖1 IP核心網控制面協議架構

2 IP核心網控制平面協議部署

IP城域網整個網絡結構分為三層:核心層、匯聚層和接入層,其中核心層和匯聚層路由器分別稱為CR、BRAS/SR。每地市城域網核心層設置2臺高性能路由器,設備型號主要包括華為NE5000E和阿卡7950。匯聚層BRAS/SR設備采用N*10G電路雙上聯至2臺市核心CR,業務流量在兩個方向上進行負載均擔。河南聯通每地市城域網各自構成單獨私有AS域,每地市一個獨立的AS域,現網各層次網絡設備間涉及的控制面協議有IGP(connected、static、ospf 、isis)、BGP、LDP和PIM等。IGP協議以ospf為例,主要用于設備的loopback地址和互聯地址承載,不做業務路由承載。IBGP協議用于城域網內IPV4和VPNV4用戶路由承載。IP核心網控制面協議架構如圖1所示。

針對IP核心網中設備運行的各種業務涉及的協議進行分類,部署了相關安全策略加固。

3 IP核心網安全加固策略

超高寬帶時代IP核心網轉發平面的處理能力急劇提升,但控制面基于設備CPU運行,處理能力的增長有限。攻擊者一旦向IP核心網設備發起海量消息請求,將導致網絡節點設備CPU無法實時處理消息,進而引發正常業務交互及內部處理流程阻塞。IP網絡的開放性在帶來各種業務、管理維護便利性的同時也帶來了巨大的安全隱患。因此,為保障相關控制協議和業務的正常運行,我們對IP核心網進行了各類安全加固策略部署。

3.1 IP核心網控制平面防攻擊安全加固機制

IP核心網轉發平面相對于控制平面來說,其處理能力近乎是無限的,因此轉發面能夠輕易地上送海量報文將控制面沖擊過載。為防止過多的報文由轉發面上送至控制面,在不影響正常業務運行的基礎上可進行協議限速、動態/靜態白名單、動態/靜態黑名單等安全防御機制部署,如表1所示。

表1 轉發面和控制面間安全防御機制

安全防御機制 | 抑制措施 |

協議限速 | 逐一針對每種協議設置上送控制面的帶寬限制 |

動態/靜態白名單 | 通過動態檢測和靜態配置設置白名單保障可靠報文不受限速控制 |

動態/靜態黑名單 | 黑名單策略拒絕所有報文上送,防止被非法攻擊 |

通過上述抑制措施,可實現對高優先級和通過安全檢測的正常業務放行,在保障網絡可靠運行的前提下盡可能的提供高性能的業務處理能力。

3.1.1 路由協議認證校驗

IP城域網內節點繁多,組網復雜,設備型號多樣化,目前現網運行的多種路由協議均支持安全認證,在設備間報文交互時,啟用IGP、BGP等協議加密認證部署,采用HASH算法保證協議報文不被篡改,增強路由協議的安全性。

3.1.2 訪問控制安全防御

訪問控制列表ACL(Access Control List)是由一系列允許和拒絕語句組成的有序規則列表,通過匹配報文的信息實現對報文的分類。ACL是一個匹配工具,能夠對報文和路由進行匹配。IP核心網具備完善的ACL訪問控制能力,基于ACL,可以實現流量速率限制、黑白名單及用戶自定義流匹配。

(1)流量速率限制,用來設置上送至設備CPU的報文分類限速規則,通過對不同協議報文設置帶寬限制,降低報文相互影響,同時也可限制上送CPU報文的整體速率,當上送整體速率超出閾值將丟棄報文,避免CPU過載。

(2)白名單中包含合法及高優先級用戶集合,將確定為正常使用設備的合法用戶以及高優先級用戶設置在白名單中,匹配白名單特征的報文將會被高速率高優先級上送。

(3)黑名單中包含非法用戶集合,通過ACL設定將確定為攻擊的非法用戶設置到黑名單中,匹配黑名單特征的報文將被丟棄或者進行低優先級上送。

(4)用戶自定義流可通過自定義防攻擊ACL規則的設定靈活的匹配攻擊流數據特征,將符合特征的數據限制上送。

訪問控制列表ACL可以根據數據包的源地址、目的地址、協議類型、端口號等元素來過濾IP流量并在路由策略中被調用。ACL通過設定規則對數據包進行分類,并根據規則來判斷接收哪些數據包、拒絕哪些數據包。每個ACL可以自定義多個規則,ACL根據功能可分為接口ACL、基本ACL和高級ACL列表,如表2所示。

表2 訪問控制列表ACL

列表種類 | 列表功能 | 數字范圍 | 支持的過濾選項 |

接口ACL | 通過接口限制數據包 | 1000-1999 | 接口名, any代表所有接口 |

基本ACL | 通過源地址限制數據包 | 2000-2999 | 源IP地址, 若不配置表示匹配任意源地址的報文 |

高級ACL | 通過源/目的地址、協議號TCP/UDP、 源/目的端口號限制數據包 | 3000-3999 | 源/目的IP、源/目的端口號、 協議類型5元組 |

3.2現網基于報文限速的CPU防護

3.2.1 總體描述

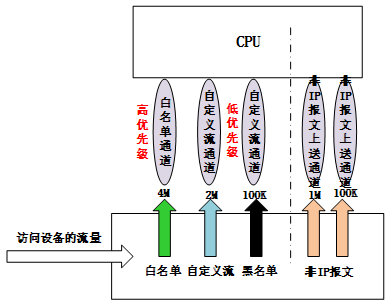

在互聯網公網地址空間的場景下,作為網絡流量的承載節點,IP核心網路由器通過管理控制協議完成業務策略的部署,控制報文按照預期路徑轉發。現網設備對上送至CPU的報文進行類型劃分,不同類型的報文占用不同的上送通道,不同的通道具有獨立的帶寬和優先級,基于此方式重點保障信任的協議報文以高優先級、大帶寬上送,限制不信任報文以低優先級、小帶寬上送,從而避免由于非法報文沖擊導致正常協議報文無法及時處理造成業務中斷,IP核心網基于報文限速的CPU保護如圖2所示。

圖2 IP核心網設備報文限速CPU防護

3.2.2 現網基于報文限速的CPU防護策略部署

根據當前現網業務和被攻擊情況,對IP核心網上常見的運行協議進行歸類并按需制定策略配置方案。配置內容涵蓋全局配置、IPv4和IPv6相關配置。

(1)全局配置內容:調整白名單、自定義流、黑名單順序;關閉tcpsyn-flood防御功能,通過白名單、自定義流、黑名單過濾tcpsyn攻擊報文。

(2)IPv4配置內容,以現網設備涉及到的路由及組播協議為例,相應的配置內容如表3所示。

表3 IPv4相關流量配置內容

流量內容 | 優先級 | 動作策略 | 備注說明 |

BGP | 高 | 自定義白名單1 限速512K | 用ACL過濾 |

OSPF | 高 | 自定義白名單2 限速1M | OSPF協議對端Peer的源IP, 用ACL過濾 |

ISIS | NA | NA | ISIS為基于鏈路層協議, 不涉及ACL |

LDP | 高 | 自定義白名單3 限速512K | LDP協議對端的Peer和直連地址的源IP, 用ACL過濾 |

PIM | 高 | 自定義白名單4 限速1M | 用ACL過濾 |

對于BGP協議來說,對于已生成鏈接的協議報文走動態白名單上送,此處僅對還未生成鏈接的BGP協議報文限速。

3.2.3 CPU防攻擊策略配置模板和配置步驟

收集現網設備上運行的各種業務涉及的協議,進行歸類后通過ACL匹配相應的協議報文。ACL列表編號可以自定義,注意不要與現網存在的ACL沖突即可。高級ACL中可以以名字或數字表示協議類型,如果用整數形式表示取值范圍是1-255,如果用字符串形式表示可以選取bgp、ospf、tcp、udp。以華為高端路由器設備相關配置為例,CPU防攻擊策略配置模板和配置步驟如下所示,以BGP/OSPF/LDP/PIM協議配置為例。

(1)通過ACL匹配設備上運行協議報文,如表4所示。其中,ISIS不是IP報文,不通過ACL匹配。

表4 ACL匹配協議報文

ACL列表 | 匹配協議報文 |

acl number 3001 description DEFEND_BGP rule 5 permit tcp destination-port eq bgp rule 10 permit tcp source-port eq bgp | 匹配BGP協議報文 |

acl number 3002 description DEFEND_LDP rule 5 permit tcp destination-port eq 646 rule 10 permit tcp source-port eq 646 rule 15 permit udp destination-port eq 646 rule 20 permit udp source-port eq 646 | 匹配LDP協議報文 |

acl number 3003 description DEFEND_OSPF rule 5 permit ospf | 匹配OSPF協議報文 |

acl number 3018 description DEFEND_PIM rule 5 permit 103 | 匹配PIM協議報文 |

(2)配置防攻擊模板。將ACL關聯自定義流;指定白名單、自定義流、黑名單的帶寬;調整白名單、自定義流、黑名單的處理順序;將ACL關聯到黑名單;設置自定義流的優先級;設置丟包告警參數;關閉tcpsyn泛洪防御功能,改由通過黑白名單和自定義流作過濾。具體配置如表5所示。

表5 CPU防攻擊配置模板

配置命令 | 配置解讀 |

cpu-defend policy 14 | 創建CPU防攻擊策略 |

user-defined-flow 1 acl 3001 | BGP協議ACL 3001關聯自定義流1 |

user-defined-flow 2 acl 3002 | LDP協議ACL 3002關聯自定義流2 |

user-defined-flow 3 acl 3003 | OSPF協議ACL 3003關聯自定義流3 |

user-defined-flow 18 acl 3018 | PIM協議ACL 3018關聯自定義流18 |

blacklist acl 3030 | IPv4黑名單 |

car user-defined-flow 1 cir 512 cbs 1000000 | 指定BGP協議帶寬 |

car user-defined-flow 2 cir 512 cbs 1000000 | 指定LDP協議帶寬 |

car user-defined-flow 3 cir 1000 cbs 1000000 | 指定OSPF協議帶寬 |

car user-defined-flow 18 cir 1000 | 指定PIM協議帶寬 |

priority user-defined-flow 1 high | 指定BGP協議優先級 |

priority user-defined-flow 2 high | 指定LDP協議優先級 |

priority user-defined-flow 3 high | 指定OSPF協議優先級 |

priority user-defined-flow 18 middle | 指定PIM協議優先級 |

priority blacklist low | 指定黑名單優先級 |

alarm drop-rate user-defined-flow 1 enable | 自定義流1告警使能 |

alarm drop-rate user-defined-flow 2 enable | 自定義流2告警使能 |

alarm drop-rate user-defined-flow 3 enable | 自定義流3告警使能 |

alarm drop-rate user-defined-flow 18 enable | 自定義流18告警使能 |

alarm drop-rate blacklist enable | 黑名單告警使能 |

alarm drop-rate user-defined-flow 1 interval 60 threshold 1 | 修改自定義流1告警參數 |

alarm drop-rate user-defined-flow 2 interval 60 threshold 1 | 修改自定義流2告警參數 |

alarm drop-rate user-defined-flow 3 interval 60 threshold 1 | 修改自定義流3告警參數 |

alarm drop-rate user-defined-flow 18 interval 60 threshold 1 | 修改自定義流18告警參數 |

alarm drop-rate blacklist interval 120 threshold 100 | 修改黑名單告警參數 |

undo tcpsyn-flood enable | 去使能TCP SYN泛洪攻擊防范功能,讓TCP SYN報文按照 白名單->自定義流->黑名單的順序匹配, 保護合法協議報文的同時,限制攻擊報文的上送數量 |

process-sequence whitelist user-defined-flow blacklist | 修改報文匹配順序為白名單、自定義流、黑名單,該命令必須配置 |

undo application-apperceive disable | 打開動態白名單功能,注意這個命令行是默認配置 |

(3)將防攻擊策略應用在各單板。

3.3 IP核心網控制平面防攻擊加固

部署ISIS、OSPF、BGP、LDP、PIM等協議認證,避免攻擊者嘗試經過控制平面協議對路由等轉發依賴的表項進行破壞。通過將配置的密碼進行MD5等加密算法后再加入到協議報文中,提高了協議加密密碼的安全性。在接口視圖下配置協議驗證模式和驗證字,其中驗證字標識符必須與對端保持一致。在配置認證的過程中,如果在協議鄰居超時間隔內沒有在OSPF、ISIS等鄰居兩端設備上配置相同的認證,則原有UP的協議鄰居狀態將置DOWN一次。

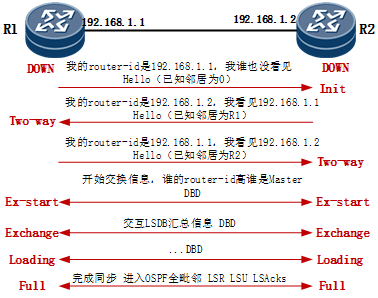

圖3 OSPF鄰居關系的建立

4 地市SR至CR擴容中繼OSPF協議狀態異常案例分析

4.1 故障現象

某地市城域網核心層設置一臺華為高端路由器NE5000E和阿卡高端路由器7950,為保障城域網中繼合格率不低于98%,其申請某臺IDC SR至CR間擴容中繼10條。根據地市提供的核心設備數據制作模板在CR和SR兩端設備均正常配置IP接口和IGP協議數據后,發現有三條新開至阿卡7950的中繼IDC SR端的OSPF鄰居狀態一直處于Init狀態,無法進入最終全毗鄰的Full穩態。

4.2 故障分析定位

OSPF定義了Hello、DBD、LSR、LSU、LSAck五種協議報文,Hello包用來發現直連鏈路上的鄰居建立鄰居關系并周期性的發送Hello包保活鄰居關系;DBD報文是兩臺路由器在建立全毗鄰的鄰接關系的過程中交互的消息,用來描述LSDB信息;LSR報文向OSPF鄰居請求鏈路狀態信息;LSU為鏈路狀態更新報文,包含一條或多條LSA;LSAck對LSU中的LSA進行確認,保證OSPF的LSA可靠傳輸。

兩臺ospf路由器在建立鄰居關系的過程中定義了很多狀態機,其中Init是中間狀態,長時間處于此狀態是不正常的。Init狀態表示本路由器已經收到了對方的hello報文,但不確定對方收到了自己發送的hello報文,原因是對方發過來的hello報文鄰居表中沒有自己的routerid。可能的原因有:

(1)物理鏈路問題,導致hello報文丟失。

(2)ospf配置了驗證,驗證沒通過。

(3)配置了訪問控制列表,阻止了hello報文。

(4)幀中繼網絡配置錯誤。

4.2.1 OSPF鄰居建立過程

OSPF通過Hello包發現直連鏈路上的OSPF路由器建立雙向關系,通過DBD報文協商主/從關系并交換LSA頭部摘要信息,然后通過請求/發送LSAs同步鏈路狀態信息,最終完成同步進入OSPF全毗鄰的Full穩態,OSPF具體的鄰居建立細節如圖3所示。

由上述OSPF鄰居關系建立過程可以看出,OSPF鄰居狀態長期處于Init是由于Hello報文中相應字段沒有成功交互造成的。

4.2.2 故障定位測試

從故障現象初步判斷,造成OSPF協議狀態異常的原因有2個方面,一個是物理鏈路問題,另一個是協議配置及策略配置問題。IP城域網BRAS/SR至CR間中繼IPv4和IPv6協議棧所采用的動態IGP協議分別為OSPF和ISIS,并對協議報文進行了MD5加密部署,其中OSPF網絡類型為點到點網絡。逐一排查光路、接口數據配置、OSPF及協議加密配置后發現,3條故障鏈路均使用裸光纖直連承載未經過任何傳輸設備,對互聯IPv4/IPv6地址Ping大包測試均為丟包現象,且接口IGP協議認證類型及認證密鑰均沿用已有正常鏈路配置,IPv6使用的ISIS協議鄰居狀態正常,所以重點考慮OSPF安全加固策略配置的問題。

進一步聯系地市詢問得知,該3條擴容鏈路所使用的ipv4互聯地址均為新啟用的網段,在CR和SR側抓包發現,7950 CR側收不到NE40發過來的Hello包,NE40側可以可以收到7950側發來的包。檢查7950上OSPF相關配置發現,其設置了OSPF協議相應的白名單并在系統策略中應用,該白名單中定義的IP網段并不包含3條故障鏈路所使用的互聯IP,分析可能是由于這個原因導致新分地址段鏈路OSPF鄰居無法正常建立。在CR側OSPF協議相應的白名單中添加新增互聯IP網段地址,查看接口流量情況、鄰居狀態建立情況,通過一段時間的觀察和業務測試能夠確定協議建立正常。7950配置有CPU保護策略,該策略配置有基于OSPF協議源地址的前綴列表,未出現在白名單內的OSPF協議報文都會被丟棄,新地址段未配置在白名單內,導致7950丟棄來自SR的hello報文,鄰居無法建立。

4.3 IP核心網控制平面協議防攻擊策略部署注意事項

IP核心網在進行控制面協議安全加固的過程中必須要保證業務的暢通運行。黑名單不要限速為0,避免由于個別協議漏配置導致業務不通。修改防攻擊配置時要避免修改過程中影響現網業務,注意配置的先后順序,應先配置好白名單和自定義流數據,黑名單最后配置,避免配置過程中黑名單優先生效導致協議中斷或設備脫網。根據現網業務及時增加、刪除及修改相關業務報文配置策略并調整協議帶寬。由于IP核心網設備設置有控制面協議報文過濾限制,如LDP協議標簽過濾僅允許匯聚層設備某環回地址生成LDP標簽,所以各城域網在新啟用環回地址網段和與CR的互聯地址網段時需要提前規劃好,避免出現瑣碎地址段以便管理。

5 結束語

IP核心網轉發處理能力強,但控制面和管理面處理能力有限,同時IP網絡對接入終端缺乏認證授權機制,導致任何終端均可隨意接入網絡,IP網絡通信節點眾多,通信協議層出不窮。網絡的開放性和復雜性,對運營商的管理和運維提出了更高要求,在進行網絡安全加固的過程中,應保證設計配置方案最大限度的滿足安全要求,確保安全加固目標服從業務目標,提升互聯網用戶的感知水平,打造高質量的網絡品牌口碑。

參考文獻:

[1]劉倩,呂艷娜.基于MD5的IP城域網動態IGP協議加密部署[J].信息通信,2019(12):216-217.

[2]丁文龍.基于IP城域網優化及實現策略的探討[J].中國新通信,2019,21(07):58.

[3]潘偉.IP城域網網絡安全防護策略思考[J].西部廣播電視,2019(07):252-253.

[4]舒暢,張琰.路由優化的網絡安全設計與實現[J].信息與電腦(理論版),2018(24):184-185.

[5]張潤哲. 基于信任機制的BGP安全研究[D].廣西大學,2018.

[6]趙一方. IS-IS協議網絡拓撲發現及異常檢測技術研究與實現[D].北京郵電大學,2018.

[7]何鈺,張威.策略路由在網絡安全中的應用[J].網絡安全和信息化,2017(04):108-109.

[8]王耀偉. IP城域網網絡優化方案設計與實施[D].北京郵電大學,2009.

作者簡介:

劉倩(1987年-),女,畢業于廈門大學通信工程系,工程師,碩士,主要從事IP城域網及承載網的維護與優化工作;項朝君,畢業于南京郵電大學,高級工程師,碩士,主要從事IP網、承載網網絡研究優化;黃華峰,畢業于重慶郵電大學,工程師,碩士,主要從事IP網、承載網網絡研究優化;王高松,畢業于北京郵電大學,工程師,本科,主要從事IP網、承載網網絡研究優化。

注:本文來源于《電子產品世界》雜志2020年10月期

評論